- Browsing HTTPS

- from the network WAN with the address 18.191.254.106

Computer documentation on the Art of systems, networks and InterNet solutions.

Site user blocks : Account info / user rights / summary

there is soon 14 daysO.Romain.Jaillet-ramey has published the channel

Formez-vous à l’impression 3D !

Apprenez avec des professionnels passionnés à utiliser la technologie de l’impression 3D.

Découvrez notre site ici : https://www.nouvelleecole.fr

Formez-vous à l’impression 3D !

Apprenez avec des professionnels passionnés à utiliser la technologie de l’impression 3D.

Découvrez notre site ici : https://www.nouvelleecole.fr

Théo - La Nouvelle École

of this section.. Formez-vous à l’impression 3D !

Apprenez avec des professionnels passionnés à utiliser la technologie de l’impression 3D.

Découvrez notre site ici : https://www.nouvelleecole.fr

Formez-vous à l’impression 3D !

Apprenez avec des professionnels passionnés à utiliser la technologie de l’impression 3D.

Découvrez notre site ici : https://www.nouvelleecole.fr

there is soon 17 daysO.Romain.Jaillet-ramey has shared the video  On vous montre comment créer des objets en véritable CARBONE

On vous montre comment créer des objets en véritable CARBONE

Imprimer du CARBONE avec N'IMPORTE QUELLE imprimante 3D !?

of this section.. On vous montre comment créer des objets en véritable CARBONE

On vous montre comment créer des objets en véritable CARBONE

there is soon 26 daysO.Romain.Jaillet-ramey has modified the doc  Firewall ICMPv6 - IPv6 : Pare-feu GNU/Linux

Firewall ICMPv6 - IPv6 : Pare-feu GNU/Linux

Comment-faire un réseau IPv6 ? Firewall ICMPv6

in the section OS GNU/Linux, Security. Firewall ICMPv6 - IPv6 : Pare-feu GNU/Linux

Firewall ICMPv6 - IPv6 : Pare-feu GNU/Linux

there is soon 28 daysO.Romain.Jaillet-ramey has shared the link  Après plusieurs de ses rivaux, Proton s-ouvre enfin aux passkeys (clés d-accès), qui ont pour ambition de remplacer les mots de passe. À l-image de ses

Après plusieurs de ses rivaux, Proton s-ouvre enfin aux passkeys (clés d-accès), qui ont pour ambition de remplacer les mots de passe. À l-image de ses

Proton Pass enterre les mots de passe grâce à cette nouvelle fonctionnalité

in the section OS GNU/Linux, Servers. Après plusieurs de ses rivaux, Proton s-ouvre enfin aux passkeys (clés d-accès), qui ont pour ambition de remplacer les mots de passe. À l-image de ses

Après plusieurs de ses rivaux, Proton s-ouvre enfin aux passkeys (clés d-accès), qui ont pour ambition de remplacer les mots de passe. À l-image de ses

ago 1 month and halfO.Romain.Jaillet-ramey has shared the link  Ubix Linux, le datalab de poche

Ubix Linux, le datalab de poche

Ubix Linux, le datalab de poche - LinuxFr.org

in the section OS GNU/Linux. Ubix Linux, le datalab de poche

Ubix Linux, le datalab de poche

a little over 1 monthO.Romain.Jaillet-ramey has shared the link  j’ai installé strongSwan 6.0beta Vici Post-Quantum IKEv2 Daemon. Bien sûr vous pouvez utiliser la version officielle d’aujourd’hui, la version 5.9 sans compiler, mais vous ne pourrez pas chiffrer avec les algorithmes OQS.

j’ai installé strongSwan 6.0beta Vici Post-Quantum IKEv2 Daemon. Bien sûr vous pouvez utiliser la version officielle d’aujourd’hui, la version 5.9 sans compiler, mais vous ne pourrez pas chiffrer avec les algorithmes OQS.

VPN - Network IPv6 - IPSec - strongSwan - Modern Security communication

in the section OS GNU/Linux, Security. j’ai installé strongSwan 6.0beta Vici Post-Quantum IKEv2 Daemon. Bien sûr vous pouvez utiliser la version officielle d’aujourd’hui, la version 5.9 sans compiler, mais vous ne pourrez pas chiffrer avec les algorithmes OQS.

j’ai installé strongSwan 6.0beta Vici Post-Quantum IKEv2 Daemon. Bien sûr vous pouvez utiliser la version officielle d’aujourd’hui, la version 5.9 sans compiler, mais vous ne pourrez pas chiffrer avec les algorithmes OQS.

there is soon 2 monthO.Romain.Jaillet-ramey has published the channel

Retrouvez un concentré du web autour du monde du développement web et du graphisme...

Formez vous et améliorez vos compétences à travers près de 161 heures de formation vidéo...

Retrouvez un concentré du web autour du monde du développement web et du graphisme...

Formez vous et améliorez vos compétences à travers près de 161 heures de formation vidéo...

Grafikart.fr

in the section Development. Retrouvez un concentré du web autour du monde du développement web et du graphisme...

Formez vous et améliorez vos compétences à travers près de 161 heures de formation vidéo...

Retrouvez un concentré du web autour du monde du développement web et du graphisme...

Formez vous et améliorez vos compétences à travers près de 161 heures de formation vidéo...

there is soon 2 monthO.Romain.Jaillet-ramey has shared the video  Dans ce tutoriel nous allons voir comment déployer notre application #Symfony sur un hébergeur qui utilise l'interface #CPanel.

#SF #Symphony7 #O2Switch #PHP #BASH #GIT

Dans ce tutoriel nous allons voir comment déployer notre application #Symfony sur un hébergeur qui utilise l'interface #CPanel.

#SF #Symphony7 #O2Switch #PHP #BASH #GIT

Symfony 7 : Héberger Symfony sur un mutualisé O2Switch (via SSH / Git)

in the section Development. Dans ce tutoriel nous allons voir comment déployer notre application #Symfony sur un hébergeur qui utilise l'interface #CPanel.

#SF #Symphony7 #O2Switch #PHP #BASH #GIT

Dans ce tutoriel nous allons voir comment déployer notre application #Symfony sur un hébergeur qui utilise l'interface #CPanel.

#SF #Symphony7 #O2Switch #PHP #BASH #GIT

a little over 1 monthO.Romain.Jaillet-ramey has shared the link  Depuis Windows 11, il est nécessaire de se connecter ou créer un compte Microsoft pour installer le système. Voici la marché à suivre pour outrepasser cette obligation.

Depuis Windows 11, il est nécessaire de se connecter ou créer un compte Microsoft pour installer le système. Voici la marché à suivre pour outrepasser cette obligation.

Comment installer Windows 11 sans créer de compte Microsoft en ligne

in the section MS Windows. Depuis Windows 11, il est nécessaire de se connecter ou créer un compte Microsoft pour installer le système. Voici la marché à suivre pour outrepasser cette obligation.

Depuis Windows 11, il est nécessaire de se connecter ou créer un compte Microsoft pour installer le système. Voici la marché à suivre pour outrepasser cette obligation.

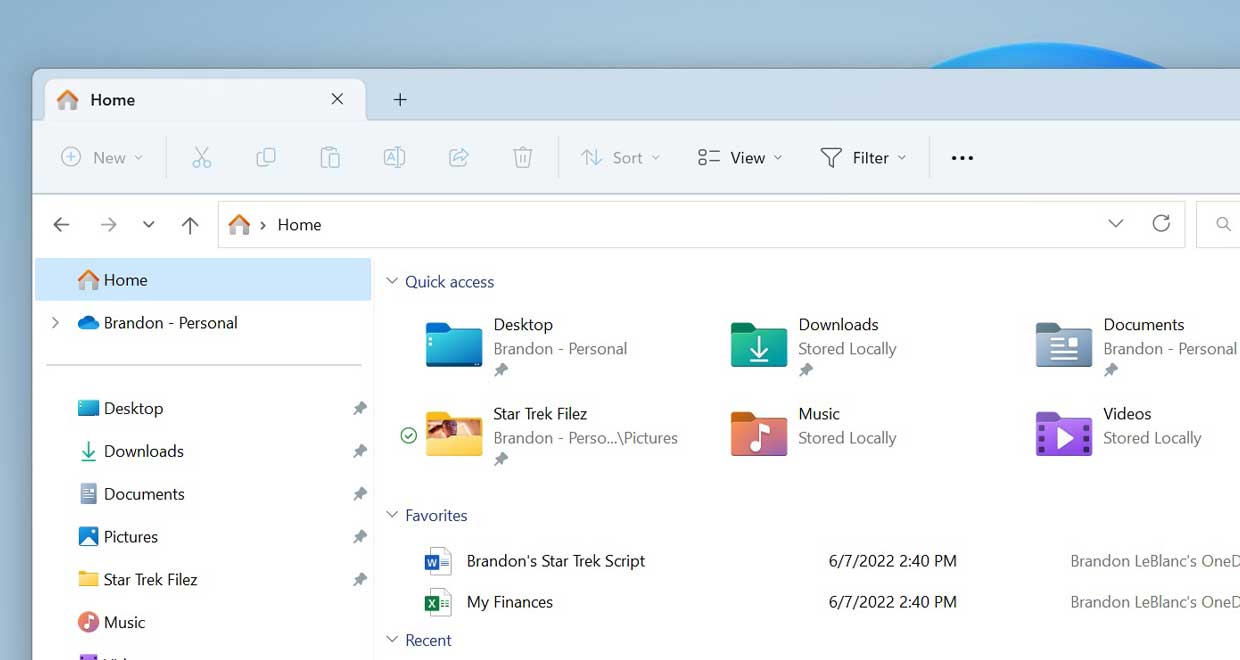

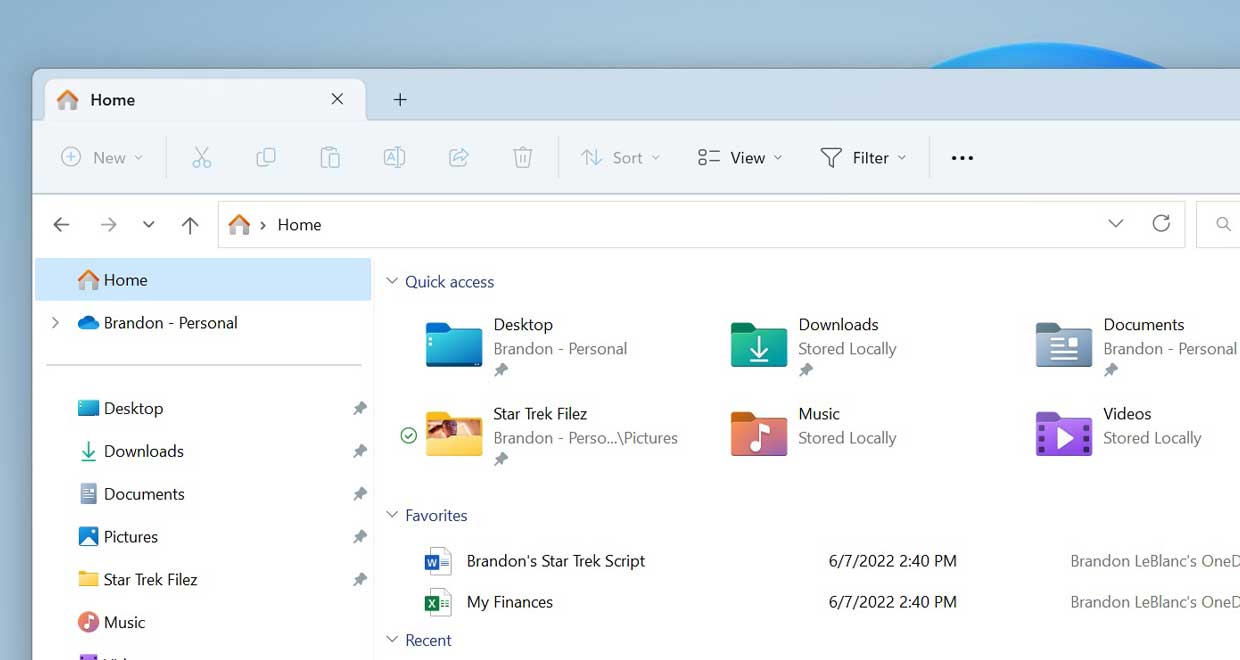

a little over 1 monthO.Romain.Jaillet-ramey has shared the link  Si vous trouvez que l’explorateur de fichiers de Windows 11 accuse des lenteurs et souffre d’un manque de performance, une solution existe.

Si vous trouvez que l’explorateur de fichiers de Windows 11 accuse des lenteurs et souffre d’un manque de performance, une solution existe.

L-explorateur de fichiers de Windows 11 est lent, une solution existe - GinjFo

in the section MS Windows. Si vous trouvez que l’explorateur de fichiers de Windows 11 accuse des lenteurs et souffre d’un manque de performance, une solution existe.

Si vous trouvez que l’explorateur de fichiers de Windows 11 accuse des lenteurs et souffre d’un manque de performance, une solution existe.

Translate this page with Google

Our friends from Framasoft are interested in Mozilla and asked them questions about Nightly: Firefox Night-club, free entry !

- Chiens : 5 conseils pour le retour du printemps

- Quelles expos voir à Paris tout le long du mois d?avril ?

- Voyager en avril : 3 idées de destinations

- Sorties de jeux vidéo 2023 : agenda et titres les plus attendus

- Hiver : quelques astuces bien-être pour affronter la saison

- Hogwarts Legacy : le jeu tant attendu des fans d?Harry Potter

- Mes indispensables matériel photo en voyage

- Absence, comment revenir?

- Sélection Automne ASOS

- Pourquoi avoir un blog ?

Use API Youtube : Google Privacy Policy and Youtube Terms of Use - API Dailymotion : Terms and Conditions (the "T&Cs")

Theme light / dark. - Generated with ZW3B 7.1.2 : The Web Sites Management System (WSMS)

© 2024 Web application created by LAB3W O.Romain Jaillet-ramey : Web and networks laboratory - InterNet engineering

All rights reserved

© 2011-2024 ZW3B.[EU|FR|TV|NET|COM|SITE|BLOG] : The Web Networks